如果我说周二的破坏性全球恶意软件爆发不是由于任何ransomware感染呢?

是的,星期二在俄罗斯,乌克兰,法国,印度和美国等几个国家开始感染计算机的Petya ransomware攻击并没有为了恢复计算机而设计的300美元赎金。

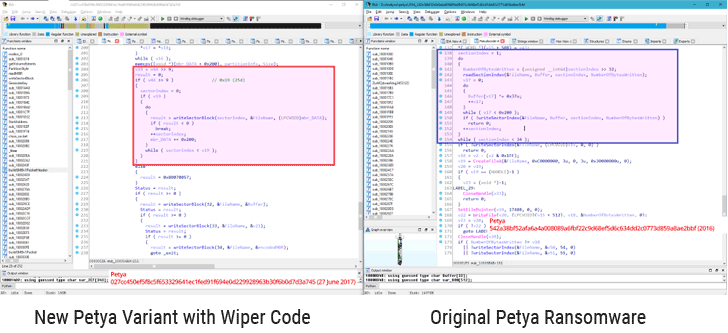

根据新的分析,该病毒被设计为看起来像ransomware,但是是刮水器恶意软件彻底擦拭电脑,破坏目标系统的所有记录。

Comae科技创始人Matt Suiche在密切关注恶意软件的运行情况后表示,分析称为Petya的病毒后,他的团队发现这是一个“

是的,星期二在俄罗斯,乌克兰,法国,印度和美国等几个国家开始感染计算机的Petya ransomware攻击并没有为了恢复计算机而设计的300美元赎金。

根据新的分析,该病毒被设计为看起来像ransomware,但是是刮水器恶意软件彻底擦拭电脑,破坏目标系统的所有记录。

Comae科技创始人Matt Suiche在密切关注恶意软件的运行情况后表示,分析称为Petya的病毒后,他的团队发现这是一个“

安全专家甚至相信,真正的攻击已被伪装,将世界的关注从国家赞助的乌克兰攻击转移到恶意软件爆发。

Suiche写道:“我们认为,实际上,这种ransomware实际上是控制媒体叙事的诱惑,特别是在WannaCry事件之后,吸引了一些神秘黑客小组而不是国家攻击者的注意。

Petya Ransomware是否有故障或超智能?

Petya是一个令人讨厌的恶意软件,与其他传统的ransomware不同,它不会逐个加密目标系统上的文件。

相反,Petya重新启动计算机并对硬盘驱动器的主文件表(MFT)进行加密,并使主引导记录(MBR)不可操作,通过占用物理磁盘上的文件名,大小和位置信息来限制对完整系统的访问。

然后,Petya ransomware采取MBR的加密副本,并用自己的恶意代码替换它,显示赎金单,使计算机无法启动。

但是,Petya的这个新变体不会保留被替换的MBR的副本,错误地或有意地将被感染的计算机无法启动,即使受害者获得解密密钥。

此外,在感染一台机器之后,Petya ransomware会扫描本地网络,并使用EternalBlue SMB exploit,WMIC和PSEXEC工具快速感染同一网络上的所有其他机器(甚至是完全打补丁)。

不要付钱 你不会让你的文件回来

到目前为止,近45名受害者已经在比特币中支付了10,500美元,希望能够将他们的锁定文件恢复正常,但不幸的是他们不会。

这是由于攻击者设置的与受害者进行通信并发送解密密钥的电子邮件地址在爆发后不久即被德国供应商暂停。

意思是说,即使遇难者支付赎金,他们也不会收回他们的档案。卡巴斯基研究人员也说过。

“我们的分析表明,受害者恢复数据的希望很小,我们分析了加密程序的高级代码,我们已经知道,在磁盘加密之后,威胁执行者无法解密受害者的磁盘,”保安公司说。

“要解密受害者的磁盘威胁演员需要安装ID。在以前版本的”类似“ransomware(如Petya / Mischa / GoldenEye)中,此安装ID包含密钥恢复所需的信息。

如果研究人员提出的索赔是正确的,新版本的Petya是破坏性恶意软件,旨在关闭和破坏世界各地的服务,恶意软件已经成功完成了工作。

然而,这仍然是猜测,但是该病毒主要针对乌克兰的多个实体,包括该国的地方地铁,基辅的鲍里斯波尔机场,电力供应商,中央银行和国家电信。

受Petya病毒感染的其他国家包括俄罗斯,法国,西班牙,印度,中国,美国,巴西,智利,阿根廷,土耳其和南韩。

Petya如何进入计算机?

根据Talos Intelligence的研究,不知名的乌克兰企业MeDoc可能是昨天全球ransomware爆发的主要来源。

研究人员表示,这种病毒可能已通过恶意软件更新传播到称为MeDoc的乌克兰税务会计系统,尽管MeDoc在漫长的Facebook职位中否认了这一指控。

“在更新程序时,系统不能直接从更新文件感染病毒,”MeDoc 的翻译版本读取。“我们可以争辩说,在更新程序时,MEDoc系统的用户不能感染其病毒。

不过,几位安全研究人员甚至微软也同意了Talo的发现,他说MeDoc被破坏,病毒通过更新传播。